<잇(IT)터뷰 전체 영상 보기>

잇(IT)터뷰 전체 내용은 ▼아래 영상▼에서 확인해 주세요!

◼ 게스트 : 박상규 대표, 김병수 이사 / 팔로알토 네트웍스 (kr-sales@paloaltonetworks.com)

◼ 진행자 : 고우성 PD / 토크아이티 (talkit@talkit.tv, https://talkit.tv/)

영상 목차

◼ 아래 각 목차를 클릭하시면 해당 내용을 영상으로 바로 보실 수 있습니다.

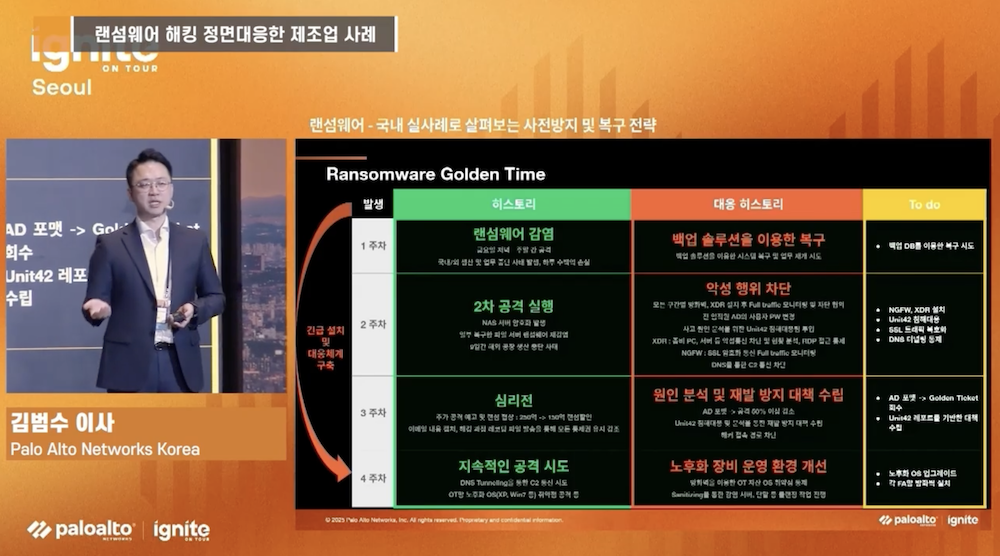

✔ 랜섬웨어 해킹 정면대응한 제조업 사례

✔ 랜섬웨어 머니 지불한 서비스업 사례

<잇(IT)터뷰 – 핵심 내용 파악하기>

‘잇(IT)터뷰 – 핵심 내용 파악하기’는 영상의 핵심 내용을 정리한 글입니다.

|

이번 잇(IT)터뷰는 랜섬웨어 공격을 받은 두 기업의 대조적 선택과 결과를 통해 배우는 진짜 방어 전략에 대해 알아봅니다. 돈을 내면 끝이 아니라 시작이라는 교훈과, Unit 42의 실전 대응 방법론을 소개합니다.

1. 랜섬웨어 위협의 현실

랜섬웨어는 더 이상 특정 산업만의 문제가 아닙니다.

*핵심 통계

– 전 세계 기업의 80% 이상이 랜섬웨어 공격 경험

– 평균 복구 비용은 몸값의 3~5배

– 돈을 낸 기업 중 60%가 재공격 당함

2. 사례 A – 4조 제조사의 200억 몸값 협상

연 매출 4조 원 규모의 제조사가 200억 원의 랜섬을 요구받았습니다.

1) 상황

– 국내 3개 공장 전체 가동 중단

– 생산 라인 마비로 일일 수십억 손실

– 해커는 Active Directory(AD) 장악

2) 대응 전략

– 몸값 거부 결정

– Palo Alto Networks Unit 42 긴급 투입

– 의도적 협상 지연: 복구 시간 확보를 위한 전술적 대화

– XDR 원격 배포로 하루 12,000건 이상의 위협 탐지/차단

3) 결과

– 5주 만에 시스템 복구 및 현대화

– Zero Trust 아키텍처 구축으로 재발 방지

3. 기술 대응: AD 재구축과 OT 보호

1) Active Directory가 ‘황금 티켓’인 이유

– AD가 해킹되면 모든 계정과 권한 제어 가능

– 비밀번호 변경만으로는 불충분

– 유일한 해법: AD 포맷 후 재구축

2) 레거시 OT(운영 기술) 장비 보호

– Windows XP/7 등 구형 시스템은 보안 에이전트 설치 불가

– 해결책: 전용 방화벽으로 OT 네트워크 격리

– 제조 현장의 생산 설비를 IT 공격으로부터 차단

4. DNS 터널링과 C2 차단 전략

해커들의 최신 우회 기법: DNS 터널링

1) 작동 원리

– UDP Port 53(DNS)을 통해 암호화된 C2(Command & Control) 통신

– 전통적 방화벽은 DNS 트래픽을 정상으로 간주하여 통과시킴

– 데이터 유출 및 원격 명령 실행에 악용

2) 대응 방법

– DNS 트래픽 심층 검사

– 이상 패턴 탐지 (비정상적으로 긴 쿼리, 높은 빈도)

– SASE 및 Zero Trust 적용으로 모든 트래픽 검증

5. 사례 B – 돈을 낸 기업의 ‘해커 맛집’ 전락

서비스 업종 기업은 빠른 복구를 위해 몸값을 지불했습니다.

1) 결과

– 복호화 키를 받아 즉시 시스템 복구

– 하지만 수개월 후 재공격

– 해커 커뮤니티에서 ‘맛집'(쉬운 타겟)으로 공유됨

– 반복적 공격으로 누적 피해 확대

2) 교훈

– 돈을 내면 보안 취약점은 그대로 남음

– 해커들은 협력 네트워크로 정보 공유

– 단기 해결은 장기적 재앙의 시작

6. 결론: 랜섬웨어 방어의 3대 원칙

① 절대 몸값을 내지 마라 – 지불은 재공격의 초대장

② AD와 OT를 최우선 보호하라 – 핵심 인프라 장악 시 전체 시스템 위험

③ 다층 방어 체계 구축 – XDR, Zero Trust, DNS 트래픽 감시를 통합 운영

무료 보안 진단(SLR) 제공: Palo Alto Networks는 기업 보안 현황을 무료로 진단하고 맞춤형 개선 방안을 제시합니다.

◼ 전체 잇(IT)터뷰 내용은 ▶영상으로 바로 가기(클릭)◀에서 확인하실 수 있습니다.

|

◼ 콘텐츠 & 웨비나 문의 : marketing@talkit.tv, 02-565-0012

Copyright ⓒ 토크아이티 All rights reserved. 무단 전재 및 재배포 금지.